开发和部署智能的安全架构应该着重在三个步骤:了解、隔离和保护。保护物联网必须先了解哪些设备可以信任和管理,哪些设备不可信任,不可信任的设备就不允许存取某些网络分区。

物联网(IoT)是目前数字转型(Digital Transformation)过程中最重要的技术之一,因为透过各种连接设备能够收集前所未有的大量讯息,让决策在拟定之前能有数据数据可以依循,藉此提升企业销售成果和生活质量。

然而,在过去的12个月里,我们不断地看到针对物联网设备的网络攻击,而且频率和复杂性持续增加。不幸的是,太多的物联网设备从未有过严谨的安全性考虑。这些设备常常是无头(Headless)式设备,功率和处理能力有限,这同时意味着无法安装安全的客户端软件,进一步更新应用或修补漏洞。最近的研究显示,大约70%的物联网设备都非常容易受到网络攻击,这项结果一点也不奇怪。

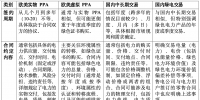

随着物联网的普及,为安全官(CISO)带来了压力,包括其他的IT主管,他们都必须面对日益严峻的安全挑战。每个安全官都有两个目标:提高生产力,并且维护安全。那么要如何平衡业务需求和安全需求呢?现今大部分的安全系统都不足以独立完成安全工作,必须有一个更大的安全架构,在其信任的框架上相互交织、彼此关联、情资共享,并自动化地防护和侦测设备和系统的异常行为;最重要的是:能自动检测、审查和允许连接到网络的任何新用户或设备,不管它实际的位置在何处。

简单来说,开发和部署智能的安全架构应该着重在三个步骤:了解、隔离和保护。保护物联网必须先了解哪些设备可以信任和管理,哪些设备不可信任,不可信任的设备就不允许存取某些网络分区。

1. 了解

企业组织必须了解每个设备和网络系统的功能和局限性。要做到这一点,安全解决方案要具备完整的网络可视性(Visibility),来对所有物联网设备进行身份验证和分类。操作技术OT和工业控制系统ICS/SCADA的网络和设备特别敏感,因为在某些情况下,甚至简单地扫描它们都会产生负面影响。因此,组织必须采用基于信任的安全防护框架,自动实时辨识和分类设备,建立风险档案,并将设备指定至物联网设备群组,同时将适当的安全政策派送至安全设备和网段。

2. 隔离

一旦建立完整的可视性和集中化管理,就可以透过智能化的自动控制,将一些物联网设备和通讯方案隔离在特定的安全网络区段。这将能依据每个设备的风险档案,自动赋予和执行基本的权限,而不会危及整个重要的网络系统。

3. 保护

最后则是结合物联网设备组群和内网区段的安全政策,执行多层次的监控、检查和安全政策,无论该活动是发生在分布式企业架构的任何位置。

传统的单点防护产品和平台,并不足以保护物联网环境。企业必须建立一个基于信任框架上的安全架构,并能与物联网和云端相互连结,才能自动化调整和因应不断演变的企业需求。