对于IT专家而言,网络安全无疑是最重要的的话题之一。即便是对安全工程师、首席信息安全官、首席信息官、甚至首席执行官也是一样。

网络安全的关键问题在于:“究竟如何才能提升安全性?”其答案就在于“增强串联安全工具的部署”。在遵循PCI-DSS标准与HIPAA监管要求方面,串联安全工具部署也许并不十分重要,但它对提升安全架构的防御效果来说,却是必不可少。

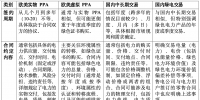

关于IT专家如何改进企业串联安全架构,可被归纳为以下五项举措:

1. 在网络与安全工具之间安装旁路交换机,以提高网络可用性与可靠性;

2. 在网络进/出口处部署威胁情报网关,以减少安全误报;

3. 将SSL解密功能从现有安全设备(如:防火墙和WAF等)分离到网络数据包中转设备或专项设备,以降低延迟并提高安全工具效率;

4. 对可疑数据按顺序进行工具链式检查,以便改进数据检查流程;

5. 利用N+1或高可用性技术,插入网络数据包中转设备,提高安全设备可用性。

旁路交换机通常是提升网络安全性与可靠性一个不错的起点。虽然直接部署串联安全工具亦可以加强防线,然而一旦出现故障,这些工具也会形成单个故障点。虽然安全工具中的内置旁路可以尽量降低这种风险,但如果在后期需要移除该工具设备,它也可能会形成另一个服务中断点。

外部旁路交换机不但具有内部旁路的优势,还消除了直接部署串联工具的痛点,这是因为它提供了自动按需式故障切换功能,对网络的影响几乎难以察觉(毫秒级)。由于旁路交换机始终驻留于网络,因此可以设置为旁路模式,从而支持按需添加、移除或升级安全与监测设备。

威胁情报网关是第二个出色的策略,这是因为它能消除往来的已知恶意IP地址流量。企业即使配备了防火墙、IPS以及各种安全工具,仍对每天遭受重大入侵的原因毫无头绪,为什么?这是由于大量的警报极大地占用了安全团队的处理能力以及基础架构容量。威胁情报网关可自动协助过滤进入网络且需要分析的流量。通过消除已知的恶意流量,一些企业减少了30%以上的IPS误报,从而让网络安全团队集中精力应对真正的潜在威胁。

虽然许多安全工具(如:防火墙、WAF和IPS等)具有流量解密的能力,以便对传入流量进行安全分析,但这也会影响CPU性能,并大幅拖慢(高达80%)安全设备的处理能力。这是因为这些设备的处理器同时也在执行其他任务,例如分析数据包以应对安全威胁,包括:跨站脚本攻击(XSS)、SQL注入、隐藏的恶意软件以及安全威胁等。因此SSL解密有可能成为这些安全工具的巨大负担,并降低安全工具效率,进而增加检查网络数据的成本。由于在数据解密时会受到性能冲击,许多安全团队会选择关闭安全工具的此项特性,而这将可能带来极大的安全风险。

解决方案之一就是采用网络数据包中转设备(NPB),由该设备执行数据解密,或者将此项任务交由单独的解密设备。一旦数据被解密后,网络数据包中转设备就能将这些数据转发给一台或多台安全工具进行分析。

另一个要考虑的策略是串行数据链,它通过预定数据分析序列,即以串行方式将可疑数据发送至多台安全工具进行额外安全检查与解析——增强数据检查。这确保了各种行动的正确顺序且不会遭到忽略。安全与监测工具可以通过网络数据包中转设备内的软件资源调配而连接起来,以控制数据流在选定服务依序传输。这实际上可以让您实现自动化检查流程,以增加警报检查与后续行动。

第五种增强安全架构的方法是通过安装有扩展性生存能力的NPB来提高安全设备的可用性。优秀的网络数据包中转设备将拥有两个选项。第1个选项一般称作N+1,部署于负载共享配置内。在负载共享配置中,您已经配备了1台额外安全设备,以应对其中某个重要工具(IPS、WAF等)出现故障。但是,该设备实际上与其他设备一同使用,并共享正常的处理负载,而非以空闲方式待用。这种方式通常称作负载均衡。如果其中1台设备出现故障,总数据负载仍可以由剩余设备加以处理。待发生故障的工具恢复正常后,其它工具将恢复负载共享配置。

虽然在不使用网络数据包中转设备的情况下,上述任务也能完成,但负载均衡设备及其方法往往过程复杂。网络数据包中转设备具有内部编程能力,可处理负载均衡及心跳信息,以检测工具何时出现故障以及何时可用,从而构建起经济高效的自愈架构。而另一个更加稳健但成本更高的选项就是部署高可用性,即N+M选项,在该选项中,配备了一套完全冗余的设备。尽管成本非常高,但根据业务需求,这可能也是最佳的选择。

上述五大举措可以显著改进安全架构,包括解决方案可靠性,真实检测以及防止/限制安全威胁。